LET’S GO! – Day 2

E aí, galera! Chegou a hora de falarmos sobre o segundo dia de palestras do cisco Live 2023. Para não deixar o post gigantesco, vou selecionar apenas duas apresentações e dar um resuminho cheio de opinião.

Agenda – Day 2

O dia começa com o Keynote, que traz uma visão incrível sobre as tecnologias que são o futuro. É tipo ter um assento VIP na primeira fila para ouvir as últimas novidades e inovações da Cisco. Vamos escutar o Chuck Robbins, presidente-executivo da empresa, e a equipe de liderança da Cisco compartilharem a visão deles para o futuro. E, claro, eles vão revelar soluções novinhas em folha que vão transformar a nossa indústria, o seu negócio e até o nosso planeta.

Vamos agora para as apresentações: “Route based VPNs with Cisco Secure Firewall” e “3 Steps to Gain Actionable Visibility in the Cisco SD-WAN Using ThousandEyes”. Essas palestras trouxeram diversos insights e conhecimentos, e eu irei compartilhar os principais pontos abordados em cada uma delas.

Na apresentação sobre “Route Based VPNs”, foi destacada a importância e as vantagens desse tipo de VPN em comparação com as VPNs baseadas em política. Foi explicado como as VPNs baseadas em rota oferecem flexibilidade, escalabilidade e segurança aprimorada, permitindo uma comunicação eficiente e protegida entre diferentes redes e locais. Além disso, foram abordadas as melhores práticas para configurar e gerenciar esse tipo de VPN, fornecendo um guia prático para implementações bem-sucedidas.

Já na apresentação “3 Steps to Gain Actionable Visibility in the Cisco SD-WAN Using ThousandEyes”, o foco principal foi a importância da visibilidade na rede SD-WAN. Foram apresentados três passos essenciais para obter uma visão abrangente e acionável da rede: monitoramento contínuo, análise de desempenho e resolução proativa de problemas. Foi ressaltado como a plataforma ThousandEyes pode ser integrada à infraestrutura da Cisco SD-WAN para fornecer insights valiosos sobre a qualidade de conexão, latência, perda de pacotes e outras métricas-chave, auxiliando na tomada de decisões e no aprimoramento da experiência do usuário.

Route based VPNs with Cisco Secure Firewall – BRKSEC-3058

Nesta apresentação, o palestrante mergulhou no mundo das VPNs baseadas em roteamento com o Cisco Secure Firewall. Com a crescente complexidade dos casos de uso de SD-WAN e VPN baseada em nuvem, os clientes têm buscado recursos avançados de VPN em suas plataformas de firewall. Durante essa sessão, foram explorados os designs avançados de casos de uso do Secure Firewall e VPNs baseadas em ASA VTI (Interface de Túnel Virtual), juntamente com os protocolos de roteamento WAN associados. Também foram discutidos casos de uso de VPN hub-and-spoke, VPN full mesh e conectividade de túnel SASE para casos de uso do Cisco Umbrella, além de uma breve visão geral sobre resolução de problemas.

A apresentação enfatizou a importância da interface de túnel na interconexão das camadas de underlay e overlay nas redes. Essa interface suporta vários tipos de encapsulamento, como GRE IPv4/IPv6 e IPSec IPv4/IPv6. É considerada o principal componente das VPNs IPSec no IOS, incluindo mGRE (DMVPN) e túneis estáticos/dinâmicos (FlexVPN), que também são suportados no ASA/FTD.

O papel desempenhado pelo Crypto Map no contexto das VPNs também foi enfatizado. O Crypto Map representa a primeira implementação de VPNs IPSec utilizadas em dispositivos Cisco. Ele define o tráfego que será criptografado por meio de uma ACL, que identifica o tráfego de interesse para o túnel de VPN. No entanto, a configuração do Crypto Map pode se tornar complicada devido a ACLs incompatíveis e requisitos de atualização. Para resolver esses desafios, foi discutido como o modelo de configuração com o Dynamic Crypto pode ser utilizado, oferecendo maior flexibilidade no ambiente de VPN.

Também foi explicada a conectividade de túnel Secure Access Service Edge (SASE) para casos de uso do Cisco Umbrella. O SASE combina recursos de segurança e rede em uma arquitetura unificada, permitindo a proteção e o acesso seguro a recursos de nuvem e locais para usuários distribuídos. Foi apresentada uma visão geral de como as VPNs baseadas em roteamento com Cisco Secure Firewall podem ser integradas a uma estratégia SASE para fornecer uma conectividade segura e eficiente aos usuários, independentemente de sua localização.

Ao longo da apresentação, foram fornecidas estratégias e melhores práticas para identificar e solucionar problemas comuns relacionados a VPNs.

A apresentação abrangeu as tecnologias de VPN, as interfaces de túnel VPN e o design de VPNs com o Secure Firewall. Também foi realizado um passeio pela CLI do FTD e pelo Firewall Management Center para uma melhor compreensão prática.

E para aprimorar o monitoramento e a solução de problemas, a versão 7.4 trará novos recursos, permitindo um melhor troubleshooting e monitoramento de VPN Site-to-Site, uma área que apresentava desafios na versão atual.

Uma pausa para o café

Sem café, sem força… e sem café, sem lógica, sem paciência e sem esperança de um dia produtivo!

Durante o evento, em todos os cantos e locais, nos deparamos com uma quantidade abundante de café para garantir que o dia seja repleto de energia. Afinal, sabemos que sem café, as engrenagens da produtividade simplesmente não funcionam corretamente. O aroma tentador e o sabor dessa bebida mágica nos impulsionam a enfrentar qualquer desafio e nos mantêm alertas e focados em nossas tarefas. Portanto, abastecer-nos com essa preciosidade líquida é essencial para enfrentar o dia com toda a determinação e vitalidade. Com café em mãos, vamos ir para a próxima apresentação!

3 Steps to Gain Actionable Visibility in the Cisco SD-WAN Using ThousandEyes – BRKENT-2126

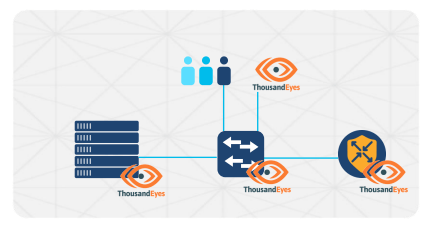

Nesta sessão, foi explicado como implantar o agente do ThousandEyes diretamente no roteador SD-WAN, proporcionando uma visibilidade aprimorada do ambiente.

A configuração adequada das políticas do Cisco SD-WAN é fundamental para direcionar o tráfego de forma eficiente por meio de diferentes rotas. Durante a sessão, foram compartilhadas melhores práticas, observações relevantes e dicas importantes para garantir os melhores resultados.

First Step: Deploying Embedded Agents

Nesta seção, foi explicado como implantar o agente do ThousandEyes diretamente no roteador SD-WAN da Cisco, proporcionando uma visibilidade aprimorada do ambiente de rede.

A configuração adequada das políticas do Cisco SD-WAN é fundamental para direcionar o tráfego de forma eficiente por meio de diferentes rotas. Durante a sessão, foram compartilhadas melhores práticas, observações relevantes e dicas importantes para garantir os melhores resultados.

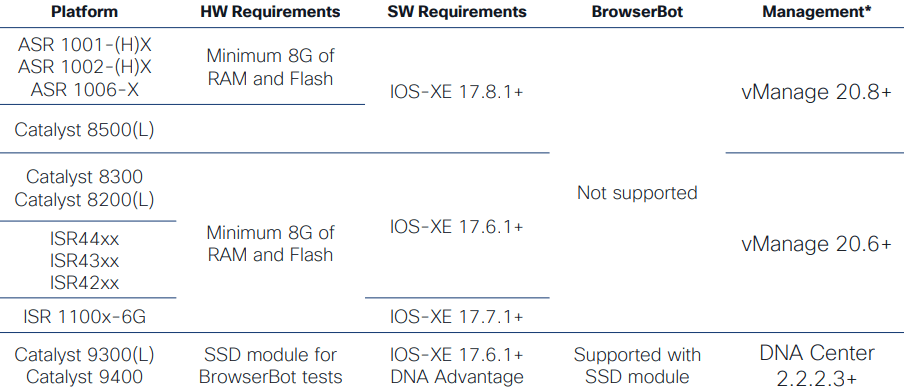

A configuração dos agentes do ThousandEyes é necessária para obter a visibilidade acionável desejada no ambiente SD-WAN. Foram exploradas várias opções de implantação do agente, incluindo a incorporação em uma borda SD-WAN, um switch Catalyst 9000, uma máquina virtual ou um dispositivo físico. Além disso, foram fornecidos requisitos específicos para cada plataforma, o que ajuda na escolha adequada.

Embedded Agent Requirements

A primeira opção de implantação é a incorporação do agente do ThousandEyes diretamente em na borda do SD-WAN. Isso permite que o agente faça parte integrante da infraestrutura de rede, proporcionando uma visão detalhada e em tempo real do desempenho da rede e das aplicações.

Outra opção é a incorporação do agente em um switch Catalyst 9000. Esses switches oferecem recursos avançados de rede e segurança, tornando-os uma escolha popular para a implantação de agentes do ThousandEyes. Ao colocar o agente em um switch Catalyst 9000, você pode aproveitar os recursos robustos do switch e obter uma visibilidade abrangente da rede.

Uma terceira opção é implantar o agente como uma máquina virtual (VM). Essa opção é especialmente útil em ambientes virtualizados, nos quais várias máquinas virtuais estão em execução em um único host físico. Ao implantar o agente como uma VM, você pode monitorar o tráfego de rede entre as VMs e obter informações valiosas sobre o desempenho da rede virtual.

Por fim, você também pode optar por implantar o agente como um dispositivo físico dedicado. Essa opção é ideal quando você precisa de uma visibilidade contínua e confiável em uma localização específica da rede. O dispositivo físico do agente do ThousandEyes pode ser facilmente instalado em um local estratégico, permitindo monitorar o desempenho da rede de forma eficaz.

É importante ressaltar que cada opção de implantação do agente possui requisitos específicos. Ao considerar a incorporação do agente, verifique se a plataforma escolhida atende aos requisitos de hardware e software recomendados pelo ThousandEyes. Dessa forma, você garantirá a eficácia e o bom funcionamento do agente em seu ambiente SD-WAN.

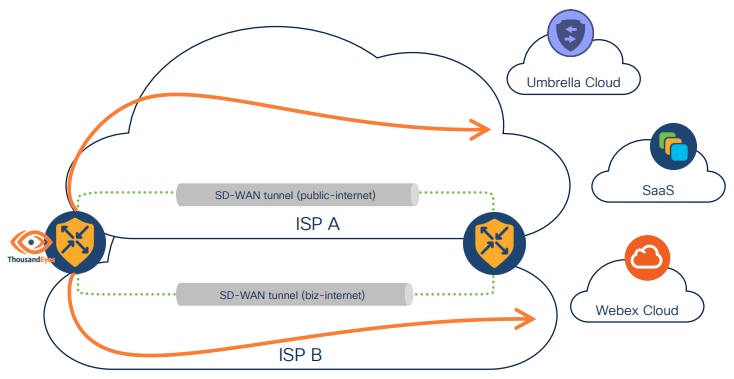

Second Step: Steering Test Traffic

É importante adaptar a política do Cisco SD-WAN para direcionar corretamente o tráfego de teste por meio de diferentes rotas. Existem dois objetivos comuns ao direcionar o tráfego de teste: a abordagem básica, que consiste em seguir os caminhos preferenciais ou melhores, e a abordagem avançada, que envolve direcionar o tráfego de teste por meio de overlay redundantes ou caminhos de Direct Internet Access (DIA) redundantes.

No caso da abordagem avançada, você pode utilizar túneis overlay redundantes para direcionar o tráfego. Esses túneis oferecem uma alternativa confiável em caso de falhas em um caminho principal. Além disso, é possível direcionar o tráfego por meio de caminhos de DIA redundantes, garantindo a disponibilidade e a resiliência da rede.

O acesso à nuvem pública e aos serviços baseados em Software as a Service (SaaS) está se tornando cada vez mais comum. Agora, a maioria dos acessos e dispositivos nos branch offices acessa aplicativos baseados na nuvem e na internet. No entanto, a arquitetura WAN tradicional envia todo o tráfego com destino à internet de volta para o data center, resultando em maior latência, custos elevados e uma gestão complicada. É como usar uma bicicleta para entregar pizzas em vez de um foguete!

É aí que entra o DIA para melhorar esse cenário! O DIA faz parte da arquitetura SD-WAN e permite que o tráfego com destino à internet dos branch offices seja roteado diretamente para a internet por meio dos provedores locais. Isso significa dizer “tchau” para a lentidão do tráfego indo e voltando do data center. Agora, os branch offices têm uma conexão direta com a internet, como uma estrada expressa sem pedágios.

Last Step: Configuring Tests

O Cisco SD-WAN e o ThousandEyes são duas soluções utilizadas para otimizar e monitorar redes. O Cisco SD-WAN oferece recursos como testes de rede entre agentes (A2A) e entre agente e servidor (A2S). Os testes A2A são preferíveis sempre que possível, suportando testes bidirecionais e detectando caminhos assimétricos. Além disso, eles suportam o uso do protocolo UDP e permitem a utilização de diferentes portas ou DSCP para combinar o tráfego de teste com a política de dados.

No entanto, os testes A2A apresentam desafios, como a necessidade de um único IP de destino para os testes e a dificuldade de suportar testes simultâneos nas camadas de overlay e underlay. Para monitorar a infraestrutura, é possível colocar o agente diretamente no underlay como uma Appliance Virtual (VA) ou utilizar o Port Address Translation (PAT) a partir da versão 20.9.

Quanto aos testes entre agente e servidor (A2S), eles são usados quando não há agente disponível no destino do teste. O protocolo TCP é preferível em relação ao ICMP, e as interfaces de underlay do SD-WAN são bloqueadas por padrão. A ação de política de dados pode ser configurada utilizando DSCP, e as medições podem ser feitas em intervalos de 1 minuto, divididas em intervalos de 1 segundo.

Em relação ao Secure Access Service Edge (SASE), é importante observar que os Secure Internet Gateways (proxies) podem prejudicar a visibilidade da rede. Nesse caso, é recomendado utilizar testes web para monitorar o desempenho e a visibilidade de aplicações de ponta a ponta. Para monitorar a infraestrutura de rede, é possível utilizar testes de rede A2S para gateways IPsec/GRE.

Para melhorar a visualização dos dados, é possível habilitar o SNMP nos dispositivos de borda do SD-WAN e utilizar o monitoramento da camada de dispositivo. É importante garantir que a política de dados não corresponda a esse tráfego para o DIA.

Conclusão:

Em resumo, a apresentação abordou os recursos avançados das VPNs baseadas em roteamento com o Cisco Secure Firewall, destacando os designs de casos de uso, protocolos de roteamento WAN e diferentes tipos de VPN, como hub-and-spoke, VPN full mesh e conectividade de túnel SASE. Também foram mencionados os recursos adicionais nas versões mais recentes do ASA e FTD, além das melhorias futuras para monitoramento e solução de problemas. Em seguida, a apresentação abordou a implantação do agente do ThousandEyes em roteadores SD-WAN da Cisco para obter visibilidade aprimorada do ambiente de rede. Foram discutidas as opções de implantação do agente em diferentes plataformas, como borda SD-WAN, switch Catalyst 9000, máquina virtual ou dispositivo físico. Também foram compartilhadas práticas recomendadas para configurar políticas de direcionamento de tráfego e realizar testes de monitoramento. O do DIA no contexto da arquitetura SD-WAN foi mencionado como uma maneira de melhorar o desempenho e reduzir a latência do tráfego com destino à internet. Por fim, foram abordados os testes de rede entre agentes e entre agente e servidor, além de considerações sobre o Secure Access Service Edge (SASE) e a utilização de SNMP para o monitoramento da infraestrutura de rede.

Os detalhes completos e aprofundados estão disponíveis nos links fornecidos abaixo, para que vocês possam obter um entendimento mais completo sobre os tópicos discutidos.

Link da apresentação-1: CCIE – 6 Ways To Avoid Failure

Link da apresentação-2: Route based VPNs with Cisco Secure Firewall – BRKSEC-3058

Link da apresentação-3: 3 Steps to Gain Actionable Visibility in the Cisco SD-WAN Using ThousandEyes – BRKENT-2126