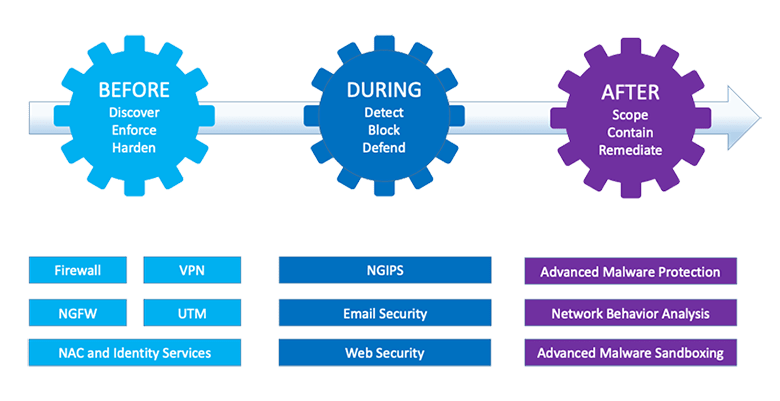

Figure 1 – Attack Continuum

Como profissional de segurança, é preciso encarar o fato de que você será alvo de ataques e, eventualmente, alguns dispositivos da sua rede serão comprometidos. As tecnologias e processos de segurança não devem apenas se concentrar na detecção, mas também devem fornecer a capacidade de mitigar o impacto de um ataque bem-sucedido. A Figura 1 ilustra o ciclo de um Attack Continuum.

No Attack Continuum, podemos identificar diferentes estágios. O primeiro estágio é o da prevenção, onde são implementadas medidas para evitar que um ataque ocorra. Isso inclui a aplicação de políticas de segurança, o uso de firewalls, sistemas de prevenção de intrusões e outras soluções de segurança como por exemplo VPN e o Cisco ISE.

No entanto, mesmo com medidas preventivas robustas, é possível que um ataque seja bem-sucedido. Portanto, o próximo estágio é o da detecção. Nessa etapa, são utilizados sistemas de monitoramento e análise de tráfego para identificar possíveis atividades maliciosas. A detecção precoce é essencial para iniciar as medidas de resposta o mais rápido possível.

O terceiro estágio é o da resposta. Uma vez que um ataque é detectado, é importante ter um plano de resposta eficaz. Isso envolve isolar e conter o dispositivo comprometido, coletar evidências para análise e aplicar as contramedidas adequadas para limitar o impacto do ataque.

Por fim, temos o estágio de recuperação. Após o incidente de segurança, é necessário restaurar a integridade do sistema afetado e implementar melhorias para evitar futuros incidentes semelhantes. Isso pode envolver a atualização de políticas de segurança, a aplicação de patches de segurança e a conscientização dos usuários sobre boas práticas de segurança.

Em resumo, o Attack Continuum é uma representação visual dos diferentes estágios que uma organização de segurança deve enfrentar. É essencial adotar uma abordagem abrangente, que inclua prevenção, detecção, resposta e recuperação, para lidar efetivamente com as ameaças cibernéticas em constante evolução.

Os profissionais de segurança devem manter a visibilidade e o controle em toda a rede estendida durante todo o Attack Continuum:

Antes de um ataque ocorrer

Durante um ataque ativo

Após um atacante começar

Os produtos de segurança de próxima geração da Cisco fornecem proteção em todo este ciclo de ataques. Dispositivos como o Cisco ASA com FirePOWER Services, Firepower Threat Defense (FTD), Cisco Advanced Malware Protection (AMP) e Cisco Identity Services Engine (ISE) oferecem uma solução de segurança que ajuda a descobrir ameaças, impor e reforçar políticas antes de um ataque ocorrer. Além disso, você pode detectar, bloquear e se defender contra ataques que já ocorreram com Next-Generation Intrusion Prevention Systems (NGIPS), Segurança de E-mail e Appliance de Segurança Web (Ironport) com AMP. Essas soluções fornecem capacidades para conter e remediar um ataque, minimizando a perda de dados e a degradação adicional da rede.

Conclusão:

Antes de um ataque acontecer, você precisa estar preparado. E nada melhor do que contar com as soluções abrangentes da Cisco, que vão desde a prevenção até a detecção de ameaças em tempo real. É como ter um guarda-costas tecnológico que te avisa dos perigos antes mesmo deles chegarem.

Mas vamos encarar a realidade: os ataques vão acontecer. É como se os vilões do lado sombrio da força estivessem sempre ensaiando suas performances malignas. Mas com os produtos certos, você pode detectar e responder a essas ameaças em tempo real, como um herói do lado da força que está sempre um passo à frente do lado sombrio da força.